作者:LU Nan, CFE

Email: lunan0631@163.com

LinkedIn: https:www.linkedin.com/in/nan-lu-cfe-86b15416b

我是一名美资企业的 Security 从业人员,工作内容会涉及一些信息保护的工作。

我的直属领导是集团安全负责人,是一名美国退役军人,他把军方的信息保护的理念用在了公司的商业项目安全上,取得了很好的效果。

今天我们就来聊聊这个越战期间美国军方提出的“Operation security”概念。

*【注】:Operation Security (OPSEC)目前还没有特别好的中文翻译,本文暂译为“运行安全”。

维基百科上对于对“Operation security”的解释过于复杂难懂,我选用了Techopedia网站上的解释:“Operations security (OPSEC) is a process that involves the identification and protection of generally unclassified critical information or processes that can be used by a competitor or adversary to gain real information when pieced together.

Operation security是一个流程,用来识别和保护非关键信息,或防止竞争对手或敌人获得零散信息拼凑出真正有价值的信息。

另一个类似的解释是:

“OPSEC is the process of protecting individual pieces of data that could be grouped together to give the bigger picture (called aggregation). OPSEC is the protection of critical information deemed mission-essential from military commanders, senior leaders, management or other decision-making bodies.”OPSEC是保护可以组合在一起以提供更大集合图像的单个数据段的过程。OPSEC是对军事指挥官,高级领导人,管理人员或其他决策机构认为的重要信息的保护。

这个概念中的 “pieces of data” 是理解 operation security 理念的关键。

从上面两个概念中可以看到 Operation Security 的几个特征:

- 更关注非关键信息;

- 强调组织需要站到敌人或对手角度去思考信息的价值,去思考哪些信息,哪些线索不利于自身的竞争优势,哪些看起来似乎不重要的碎片化的非关键信息,是有可能帮助敌人或对手的。

简单说,operation security 的目的就是防止非技术性、非关键性信息的泄露对组织的伤害。

Operation security 项目要求对信息识别和分类,风险评估,最终制定信息保护的对策,其中包括技术和非技术措施。例如使用电子邮件加密软件,采取预防措施以防止窃听,密切注意所拍摄的照片(例如背景中的物品)或避免在社交媒体网站上公开谈论单位、活动或组织的关键信息列表中的信息等。

举个我曾经任职的一家公司发生的一个事件做例子:

我们发现有一个事业部的IT人员帮运营部门开发了一个内部网站,其中包括设备信息,技术信息,生产信息,质量信息等。

在这个网站上,有一些界面由于使用人过多,涉及多个交叉部门,IT开发人员出于使用方便的原则未对网站限制访问权限。这意味着事业部内部每个员工甚至是集团内部其他事业部的员工都可以访问该网站。

很显然,在IT部门开发这个网站的时候,安全部门没有被邀请参与信息安全风险评估,很多风险未被考虑到。当公司启动信息安全项目的时候,安全部门关注到了这个网站,认为这个事件暴露了公司信息安全管理的漏洞。理论上来说,很多项目在设计初期就应该做安全风险识别和评估,安全的管控应涉及信息流通的全过程。

当我作为安全人员,去跟技术部门沟通的时候,不同部门给了我不同的说法:

- 技术人员告诉我,良率、产出这些生产类信息属于非技术信息,不涉及核心工艺技术,可以对公司每位员工公开。

- 生产部门则认为,很多技术工艺信息,一般非专业人员即使有访问权限也看不懂,不需要特别加密。但是良率和产出这些生产信息需要加密,因为这些信息如果泄露给了客户,一定程度上暴露了我们的成本,可能会对销售议价有影响。

- IT人员则认为,这仅仅是公司内部网站,公司外部人员没有权限,非常安全。

从上述的例子可以看出来,每个部门如果只是站在自己的角度看问题,几乎都会倾向于认为自己掌握的信息才更敏感更关键(这可能跟每个部门都认为自己才是全公司最忙碌最有价值的部门一样)。

那么到底什么样的信息是需要保密的?

在谈论信息安全的时候,我们来看看 Operation security 理念的几个关键概念:

- 什么信息属于敏感信息?

每家公司都会对自己的信息保密程度分等级,用的术语也不尽相同。

Operation security基本的原则是 —— 只要该信息泄露,会对组织声誉造成影响,会有助于竞争对手加速超越的速度,或者会对组织有任何其他伤害,那么这样的信息就属于敏感信息,都是不应该随意与不相关的人分享的。

这个分享既包括外部人员,也包括内部员工同事。

- 敏感信息存在在哪里?

有一些非技术人员会有一个错误理念,认为自己不涉及工艺技术开发,因此不涉及核心保密信息,不需要关注信息安全。

由于 Operation security 更关注那些 “pieces of data”,这个理念认为组织的任何部门都会涉及它自己相关的敏感信息。

比如,倘若物流部门随意地丢弃废弃报关单,物流单,那么可能竞争对手不需要黑进你的物料系统就可以知道关键组件从哪里采购,甚至你的客户,供应商,技术合作方是谁,这些都可以从废弃的物流单中抓住一点线索。

再比如,公司的招聘广告也是非常容易提供给竞争对手信息的,招聘的人员数量,技术要求,时间点,外人可以通过这些招聘广告去推测公司正在推进的项目信息。

- 什么情况下可以与他人分享信息?

在Operation security这个理念的框架下,信息分享需要遵循 “Need-to-know”(需要知道)的原则。

在这个原则下,信息的所有者有权决定谁可以有访问权限,只有是在完成他的工作必须获取权限时(换言之,他需要知道)才可以被授予权限。

职位高,业务广,任务急,都不能成为无条件地索要权限的依据。

- Vulnerabilities 薄弱环节/点

Operation security 概念强调信息安全漏洞存在于日常工作生活中的很多细小方面。

试问我们有多少人在开电话会议的时候会关注连线的对方是在一个安全的会议室,还是在公司边上咖啡店的公共空间?

我们平时下班前是否会将敏感文件粉碎或妥善保管?

是否会出于方便,用普通的社交媒体软件保存公司的文件?

出差的时候中途离开酒店房间,是否会将电脑随身携带,还是随意放在酒店的办公桌上?

任何一个人的不慎重都可能给公司带来极大风险。

- Compartmentalization 信息分区

英文中有一个词 “classified”,意思是机密的。通常说“classified information”指的就是机密信息。

有趣的是,“classified”这个词还有个意思是“分类的” ——“分类”和“机密”不可分割。Operation security 提出来的一个信息保护措施就是讲信息分类,分区域保存。

在商业环境中,一个工程师可能同时为多个项目工作,这些项目又可能对应了不同的客户和产品,有些甚至是竞争激烈的对手。

信息分区,甚至在平时工作中,以代号命名不同的客户和产品已经是很多注重信息保护的公司的通用实践。这个措施可以最大限度地避免无意中的信息泄露。

- 什么行为属于踩踏红线,泄露信息的“禁区”?

英文中把一种行为叫“talk around”。

举个简单的例子:假设你向面前一个人询问另一个没见过面的人的性别,回答者说:那个人不是男性,好了,你一定猜到了,那个人肯定是女性。回答者没有正面回答,但是他的回答已经指向了正确的答案。这种行为就属于“Talk around”。

安全部门应该明确地给员工培训到,言多必失,不想泄露信息,对待不妥当的问题,最标准的答案是,我不能回答,或者我不知道。

任何有可能导致信息泄露的行为或者措辞都属于踩踏信息安全保护的红线。

- “方便”、“安全”和“人性”

很多情况下,“安全”常常和“方便”是对立的,保守秘密也违背了大多数人渴望分享的本性。信息所有者应该时时刻刻地去思考,你为了某些方面的“方便”,是否能够承担这个“方便”带来的风险?

是“方便”更重要,还是你的信息安全更重要?

Talk Around的后果是严重的,教训是惨痛的

2000年10月12日,美国海军第5舰队的导弹驱逐舰“科尔号”在也门亚丁港补充燃料的时候遭到自杀式爆炸袭击,与一艘装满炸药的橡皮艇撞击后发生爆炸,导致17名美军人员死亡、39人受伤,舰艇受损。

有分析人员认为,这起事件的原因之一,从信息安全的角度去看,是美军在维和时的“未受攻击,不先开火”原则实在是广为人知,导致恐怖分子利用了这一点,一艘小艇逐渐接近军舰,但是没有主动开火导致也没有受到及时制止,最终使其受到重创。

再举一个商业方面的例子,在消费电子行业中经常发生的一种情况是,分析师和记者试图根据他们可以轻松从互联网上检索到的信息(例如物流信息,招聘面试,甚至是某公司自身的宣传材料)来试图预测该公司下一步要发布的产品信息。

而这些公司又经常故意进行错误的信息宣传活动,以故意使记者及其竞争对手偏离轨道,以期为新产品的正式发布制造一些惊喜。

这是个很有趣的现象,提醒我们,外部的不怀好意的人士可能时时刻刻在观察和搜集你的相关信息,而你不知道会在哪个环节失误,导致全盘皆输。千里之堤,溃于蚁穴,千万不要让自己成为链条上最脆弱的那一环。

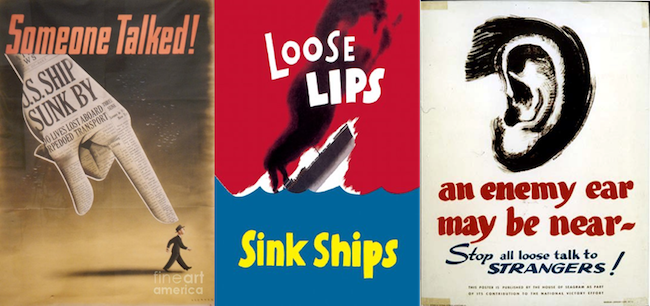

第二次世界大战有一个宣传海报“Loose lips sink ships “(口风不紧舰船沉),祸从口出的意思。诚然,在战场里,一个可靠的情报有可能会影响一场战争的胜负,在商业世界中,信息保护也对企业保持竞争优势非常关键。

而如今,发达的网络和社交媒体,不断升级的黑客技术也为信息安全工作带来更大的挑战。

但无论何时,operation security倡导的尽可能少地去谈论和分享信息,信息的分类储存是信息安全的基本法则。

“Silence means security — The enemy is listening.” — U.S. army poster in WWII